Espace Presse

Sans Cloud ! Une messagerie anonyme chiffrée individuelle

Sans Cloud ! Une messagerie anonyme, chiffrée de bout en bout, sécurisée de manière individuelle, sous contrôle exclusif de ses utilisateurs.

Par Jacques Gascuel

Le 6 mai 2018

Quelle a été ma surprise lorsque j’ai(AI) est le sigle en anglais de Artificiel Intelligence, et en Français (IA) Intelligence Artificielle.... More pris connaissance des posts de Madame Erica PORTNOY de https://www.eff.org publiés les 26 et 29 mars 2018. Erica écrit « Comment créer un message qui soit parfaitement sécurisé de manière individuelle, pour chaque personne, qu’elle soit rédacteur et/ou lecteur ? ». Erica pense même qu’une telle solution a peu de chance d’exister, et qu’il n’existe pas d’application de messagerie parfaite ou universelle.

Je partage son avis quand elle écrit que le principe même d’une messagerie chiffrée de bout en bout, c’est l’impossibilité même, par le concepteur de la solution, de déchiffrer un message chiffré par sa solution.

Vous comprendrez, à la lecture de ce document, que je dois informer Erica qu’il existe un moyen unique d’équilibrer les fonctions de sécurité, la convivialité et les innombrables autres variables qui contribuent à la création d’un outil de communication sécurisé de haute qualité !

Lors de l’élaboration, à l’été 2016, de mes brevets sur le contrôle d’accès et la blockchain physique par segmentation de clé, je n’avais pas connaissance des remarques d’Erica et aujourd’hui j’ai(AI) est le sigle en anglais de Artificiel Intelligence, et en Français (IA) Intelligence Artificielle.... More l’impression de répondre point par point à toutes les questions qu’elle soulève dans ses posts. Tous les critères qu’elle énumère sont déjà implémentés dans une solution autonome de messagerie chiffrée de manière individuelle.

Je peux donc annoncer aujourd’hui que j’ai(AI) est le sigle en anglais de Artificiel Intelligence, et en Français (IA) Intelligence Artificielle.... More inventé une messagerie universelle, sécurisée, sous le contrôle exclusif de ses utilisateurs.

Ma solution est connue du public depuis le 6 juillet 2017. Elle a été présentée et offerte gracieusement à tous les participants lors des journées « Cybersécurité et Territoires» à Fleurance, en France, dans le cadre d’un partenariat avec Cybercercle.

Il s’agit d’une solution hybride. C’est-à-dire, qu’elle utilise une application numérique et un dispositif NFCNear Field Communication (NFC) : il s'agit d'une technologie de connectivité sans fil à courte... More. Une solution qui est totalement autonome, sans batterie et capable de fonctionner sans erreur pendant au moins 40 années. Un système qui à ce jour a résisté à toute forme d’attaque brute force physique et numérique.

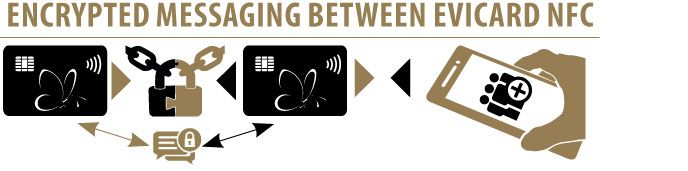

Ma solution, nommée EVICARD NFCNear Field Communication (NFC) : il s'agit d'une technologie de connectivité sans fil à courte... More, se présente au format d’une carte de crédit, fonctionne sans contact, via un smartphone Android NFCNear Field Communication (NFC) : il s'agit d'une technologie de connectivité sans fil à courte... More utilisé comme terminalLe terme "terminal" est utilisé sur ce site pour désigner tout appareil informatique mobile tel... More, machine vers machine. Son utilisation est très simple, il s’agit d’une solution nomade, entièrement automatisée, proche de l’expérience utilisateur. Seul diffère le geste, celui de présenter son EVICARD NFCNear Field Communication (NFC) : il s'agit d'une technologie de connectivité sans fil à courte... More pour chiffrer et déchiffrer les messages échangés.

Ma solution a été conçue de telle sorte qu’elle soit capable de résister à tout type de tentative de surveillance ou de falsification. C’est une solution souveraine, capable de s’opposer à tout type d’attaque issue du domaine privé, public, juridique et défense. Une solution qui permet seulement aux ayants droits de lire le message chiffré qui leur est destiné.

Ma solution permet d’appairer à distance des EVICARD NFCNear Field Communication (NFC) : il s'agit d'une technologie de connectivité sans fil à courte... More entre elles, pour créer automatiquement des clés de chiffrement sécurisées en blockchain physique. Chaque clé unique est associée à une paire de contacts définie à la discrétion de son utilisation. La suppression d’un des contacts appairé entraine la rupture de la chaine, rendant le message définitivement indéchiffrable.

Toute ces clés sont segmentées en blockchain physique, sauvegardées chiffrées dans la mémoire non volatile de ma solution. Le contrôle d’accès est lui-même sécurisé par un autre contrôle d’accès matériel. L’utilisateur peut ajouter un mot de passe administrateur et activer un système de sécurité brute force, bloquant la quasi-totalité des fonctions de ma solution sans présenter préalablement le mot de passe administrateur.

Toutes les informations sensibles sont exclusivement sauvegardées dans la mémoire physique de ma solution, ce qui exclut le risque d’attaque brute force physique sur le dispositif.

Les clés de chiffrement des messages sont inconnues de l’homme et il ne peut pas y avoir accès. Elles sont utilisées en temps réel, uniquement à la demande de l’utilisateur, de manière transparente pour lui. Ce que sait l’utilisateur, c’est qu’elles sont uniquement présentes dans la mémoire non volatile de sa solution. Elles sont utilisées chiffrées, via le smartphone, uniquement dans la mémoire volatile de son smartphone. De fait, l’utilisateur, peut utiliser n’importe quel smartphone NFCNear Field Communication (NFC) : il s'agit d'une technologie de connectivité sans fil à courte... More, puisque les clés et les contacts sont physiquement sauvegardés dans la solution. Il n’y donc pas d’interdépendance avec le système informatique.

Les messages restent toujours chiffrés et exportables, compressés et chiffrés par un mot de passe automatiquement sauvegardé dans la mémoire physique de ma solution.

Les clés de chiffrement des messages sont uniques entre deux contacts. Elles sont segmentées en blockchain physique et échangées au format d’un QR Code. Ainsi, même si la totalité des échanges de clés segmentées est dérobée, elle n’aurait aucune utilité. En effet, chaque clé est aussi dépendante du matériel qui est lui-même unique, ce qui rend les clés inutilisables à part avec ma solution et son utilisateur. Chaque clé est générée de manière aléatoire, avec de nombreuses variables dont le mot de passe administrateur qui n’est connu que par l’homme. Ainsi, personne, ni même le concepteur, ne peut avoir accès aux clés de chiffrement elles même chiffrées. Ce qui exclut tous les risques de corruption physique ou numérique des clés.

Les messages déchiffrés sont automatiquement rechiffrés, dès qu’il y a mouvement du smartphone de l’utilisateur ou changement de page. L’utilisateur peut ainsi très simplement revenir à la position initiale de chiffrement. Il devra présenter à nouveau son EVICARD NFCNear Field Communication (NFC) : il s'agit d'une technologie de connectivité sans fil à courte... More pour déchiffrer le message. Le principe c’est que l’affichage reste chiffré.

Il est également prévu un mode totalement anonyme dans ma solution. Il suffit de désactiver la sauvegarde de l’historique de la messagerie. Ainsi, les messages chiffrés sont automatiquement supprimés de la mémoire volatile du smartphone lors de leur expédition.

L’utilisateur peut définir un temps pendant lequel le message restera disponible sur le serveur de messagerie rendu disponible en Open Source. A défaut, le serveur autodétruira le message si le destinataire du message, a lui-même activé cette fonction. Après lecture, le message s’autodétruira de la mémoire volatile de son smartphone.

Le serveur de messagerie Open Source, n’a pour fonction que de gérer des messages déjà chiffrés et les mettre à disposition. Il n’a pas pour vocation à héberger des historiques de messages. Ce qui supprime l’intérêt d’attaquer cette base de données. Encore faut-il que pour attaquer ce serveur, celui-ci soit connu de l’attaquant. En effet, ma solution prévoit que l’utilisateur puisse choisir sur quel serveur il souhaite échanger ses messages chiffrés. Ainsi, il n’y a aucune limite : chaque utilisateur peut avoir autant de serveurs de messagerie différents, à lui de choisir sur quel serveur il souhaite échanger ses messages chiffrés. Ce service peut également fonctionner sur un Raspberry pi 1 sous Linux. Un éventuel attaquant doit donc en plus deviner sur quel serveur le ou les messages vont être échangés. Sachant que ce type de serveur ultra léger peut n’être activé qu’au moment des échanges. Ce qui rend impossible de prévoir, à l’avance, la détection d’un serveur qui n’est physiquement pas connecté à internet.

Ma solution a été conçue pour ne laisser aucune trace de métadonnées. Elle anonymise totalement son utilisation de bout en bout, que ce soit via un réseau local ou distant comme internet.

Ma solution génère une clé unique par association de deux contacts hébergés chiffrés dans la mémoire non volatile. Ce qui exclut toute possibilité de corruption du message chiffré. Le système de messagerie n’est accessible qu’après s’être identifié par le contrôle d’accès physique, qui est préalablement appairé au smartphone. Ce qui exclut toute possibilité de corruption même en mode routage du téléphone.

Seuls les deux contacts appairés peuvent échanger des messages chiffrés. Tout est conçu pour empêcher la redistribution d’un message. Ce dernier demeure chiffré par défaut. Le déchiffrement est une exception qui se réalise en temps réel, sans contact.

L’attaque brute force visant à geler la mémoire volatile d’un smartphone a aussi été prévue. Une telle attaque implique le routage du smartphone à un ordinateur. L’attaque brute force visant à geler la mémoire volatile d’un smartphone a aussi été prévue. Une telle attaque implique le routage du smartphone à un ordinateur. L’attaquant, même s’il a en sa possession le smartphone appairé à la solution, aura aussi besoin du mot de passe administrateur. Il lui reste l’option d’une attaque brute force sur des données chiffrées avec un AES256. Les clés d’appairage et de chiffrement sont segmentées en blockchain physique dans la mémoire du dispositif. De fait, l’attaquant doit connaître le mot de passe administrateur pour accéder aux données du smartphone ainsi qu’aux services de messagerie qui dépendent du dispositif. A noter que l’attaquant est limité en nombre d’essais lorsque la brute force est activée. D’autres contremesures sont prévues, pour engendrer la remise en configuration d’usine, ce qui supprime de manière irrémédiable l’accès aux données de la mémoire de la solution. C’est aussi une approche éco solidaire, puisque le produit revient en configuration usine et peut être utilisé de nouveau, à condition bien entendu que l’utilisateur connaisse la clé d’appairage.

Ma solution comporte, en plus de son service de messagerie chiffrée de bout en bout, un service pour sécuriser de bout en bout tout type de cartes bancaires, un gestionnaire de mots de passe, de code d’accès, de mots de passe de chiffrement, de fichiers compressés et un gestionnaire de contacts propriétaires dédié à son service de messagerie pair à pair chiffré.

Cette solution est commercialisée par l’entreprise Andorrane Fullsecure, sur son site de vente en ligne https://fullsecure.link.

Pour en savoir plus, vous trouverez ci-après les liens utiles, notamment les vidéos de fonctionnement de la messagerie avec EVICARD NFCNear Field Communication (NFC) : il s'agit d'une technologie de connectivité sans fil à courte... More.